در این بخش از مجموعه آشنایی با متدولوژی Burp Suite به بخش یازدهم از این متدولوژی به بررسی مشکل Session Token Handling با استفاده از ابزار Burp می پردازیم.

صرف نظر از اینکه توکنهای جلسه چقدر خوب تولید میشوند، مکانیزم جلسه یک برنامه کاربردی در صورت عدم استفاده دقیق از آن توکن ها، در برابر حملات آسیب پذیر خواهد بود.

برای مثال، اگر توکنها از طریق برخی روش ها برای مهاجم افشا شوند، مهاجم میتواند جلسات کاربر را حتی اگر پیشبینی توکن غیرممکن باشد، Hijack نماید.

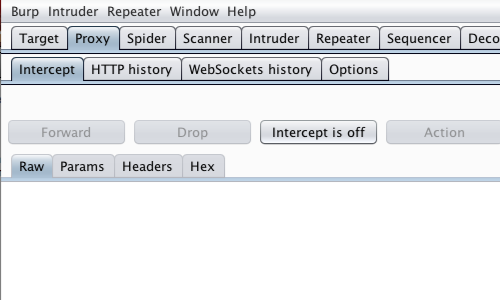

ابتدا، اطمینان حاصل کنید که Burp به درستی با مرورگر شما پیکربندی شدهاست.

در تب Burp Proxy، اطمینان حاصل کنید که در بخش Proxy و تب Intercept، عبارت Intercept is off نمایش داده شده باشد. سپس برنامه مورد نظر را در مرورگر خود باز کنید.

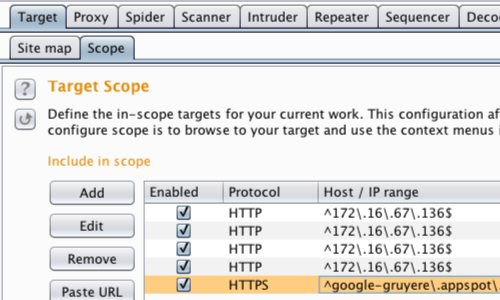

به تب Target و بخش Scope مراجعه نمایید.

اطمینان حاصل کنید که برنامه هدف در Scope قرار دارد.

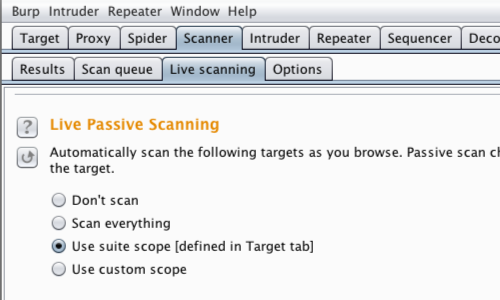

به تب Scanner و بخش Live Scanning بروید.

اطمینان حاصل کنید که Live Passive Scanning برای بخش های in-scope فعال می باشد.

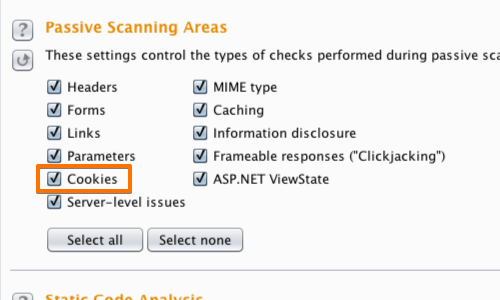

به تب Scanner و بخش Options بروید.

با انتخاب مناطق اسکن مناسب، میتوانید به Burp دستور دهید تا مسائل مختلف مربوط به مدیریت توکن جلسه را به صورت فعال و غیرفعال اسکن کند.

از اولین دسترسی، از طریق فرآیند ورود به سیستم و سپس از طریق تمام عملکردهای برنامه به روش عادی، برنامه را مرور کنید.(مشاهده بخش های مختلف برنامه)

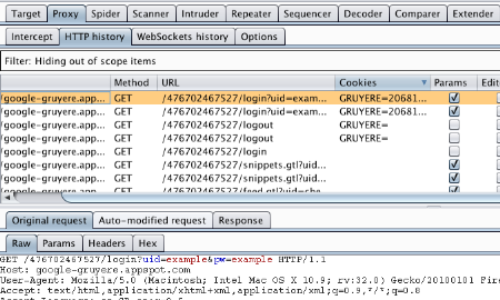

از هرURL بازدید شده، یک رکورد در جدول “history HTTP” ثبت می شود. به عملکردهای ورود به سیستم و انتقال بین ارتباطات HTTP و HTTPS توجه ویژه ای داشته باشید.

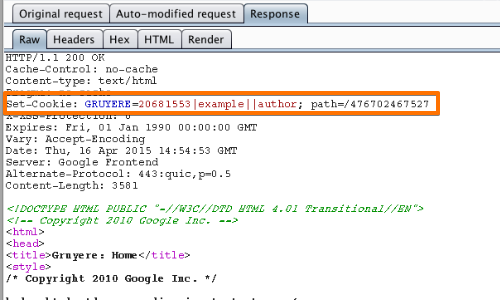

اگر از کوکیها بهعنوان مکانیزم انتقال برای توکن های جلسه استفاده میشود، بررسی کنید که آیا برای کوکی ها Secure Flag تنظیم شده است و از انتقال آنها از طریق اتصالات رمزگذاری نشده جلوگیری می شود یا خیر.

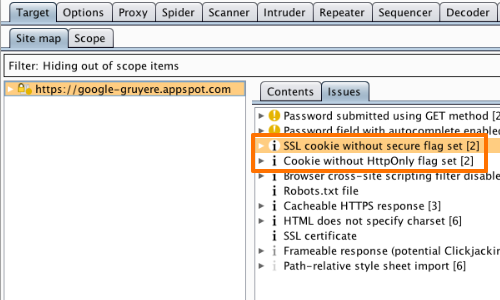

در این مثال همانطور که در تصویر زیر قابل مشاهده می باشد، در پارامتر Gruyere، مقدار Secure Flag تنظیم نشده است.

به قسمت نتایج اسکنر بر گردید.

همانطور که در تصویر زیر نیز مشاهده می گردد، اسکنر Passive، دو مشکل را در مدیریت توکن جلسه شناسایی نموده است که شامل “SSL cookie without secure flag set” و “Cookie without HttpOnly flag set” است.