در این بخش از دوره آموزشی SEC542 به ادامه مباحث جمع آوری اطلاعات و معرفی ابزارهای جمع آوری اطلاعات مربوط به این بخش می پردازیم.

Shodan

موتور جست و جوی شودان اولین موتور جست و جویی است که به شما امکان شناسایی کامپیوترها و دستگاه های مختلف در اینترنت را فراهم آورد. هم اکنون این موتور جست و جو از آدرس shodan.io در دسترس می باشد.

شما می توانید بر اساس آدرس شبکه، کشور، شهر، شرکت، نوع دستگاه و دسته بندی های مختلف دیگر جست و جوی خود را انجام دهید. شما ممکن است در این جست و جو به دستگاه های حساسی برخورد کنید که ممکن است دارای آسیب پذیری بوده و یا دارای کلمات عبور پیش فرض باشند.

به عنوان مثال شما می توانید عبارت “Allen-Bradley 1763” را در شودان جست و جو نمایید. این عبارت لیست وب سرورهای Allen-Bradley Micrologix 1100 را به شما نمایش می دهد. این محصول برای کنترل اتوماسیون های صنعتی مورد استفاده قرار می گیرد. لازم به ذکر است اطلاعات ورود پیش فرض برای این دستگاه ها به صورت زیر است:

administrator : ma1100

guest : guest

فردی با نام Bob Radvanovsky از شرکت یا گروه Infracritical پروژه ای با نام SHINE را طراحی کرد که مخفف SHodan INtelligence Extraction می باشد. وی در این پروژه انواع دستگاه هایی مانند دستگاه های پزشکی، سیستم های کنترل ترافیکی، کنترل های خودرویی، چراغ های راهنمایی و رانندگی، کنترل کننده های محیطی، UPS ها، کنترل های امنیتی مانند دوربین های مدار بسته، دستگاه کنترل صنعتی و رادیوهای ارتباطی را در شودان شناسایی کرده است.

لازم به ذکر است که سیستم های کشف شده اغلب دارای یک رابط کاربری پیش فرض وب با سطح دسترسی admin بودند که وجود چنین موردی یا به علت یکپارچه سازی سیستم برای پیمانکاران است که دانش کاملی از محصول نصب شده ندارند و یا به علت بی اطلاعی صاحب سیستم از وجود یک رابط کاربری وب پیش فرض می باشد.

توجه داشته باشید که شما باید تنها در بازه یا Scope پروژه تست نفوذ خود، سرورها را در شودان جست و جو نمایید.

همچنین شما می توانید برای مشاهده دستورات کاربردی شودان به لینک زیر مراجعه نمایید:

دستورا ت کاربردی موتور جستجوی شودان

FOCA

یکی از ابزارهای مفید برای مرحله جمع آوری اطلاعات، ابزار FOCA می باشد. FOCA مخفف Fingerprinting Organizations with Collected Archives بوده و توسط ElevenPath طراحی شده است که به منظور جست و جو متادیتای اسناد و Document ها مورد استفاده قرار می گیرد. نسخه نهایی ابزار FOCA Pro در دسامبر سال 2013 منتشر شد که این ابزار به صورت رایگان بوده و بر روی سیستم عامل ویندوز قابل اجرا می باشد.

در ادامه به اعلامیه ای که در وب سایت ElevenPath شد توجه نمایید:

ElevenPath ابزار FOCA را از بین برد تا آن را به یک سرویس حرفه ای با نام FaasT تبدیل کند. البته ابزار FOCA به صورت کامل از بین نرفته و شما می توانید از نسخه Portable آن هم اکنون استفاده نمایید. نسخه هایی که برای FOCA عرضه شده بود، شامل نسخه رایگان و نسخه Pro بود که در نسخه Pro برخی از ویژگی ها مانند گزارش گیری، آنالیز صفحات خطا موجود در صفحات Response، Fuzzing آدرس URL، Syntax Error های مربوط به کوئری های LDAP و SQL، خطاهای مربوط به سرریز بافر و موارد دیگر وجود داشت.

همچنین نسخه Pro شامل تبلیغات هم نبود. اما اکنون FOCA به یک نسخه تبدیل شده و آن هم نسخه Pro و به صورت رایگان می باشد. این نسخه شامل تمام پلاگین های در دسترس و ابزارهای لازم برای ایجاد پلاگین های سفارشی شما بوده و برخی از اشکلات گزارش شده توسط کاربران نیز برطرف شده است. برای دانلود ابزارهای مذکور به لینک های زیر مراجعه نمایید.

https://www.elevenpaths.com/labstools/foca/index.html

https://www.elevenpaths.com/technology/faast/index.html

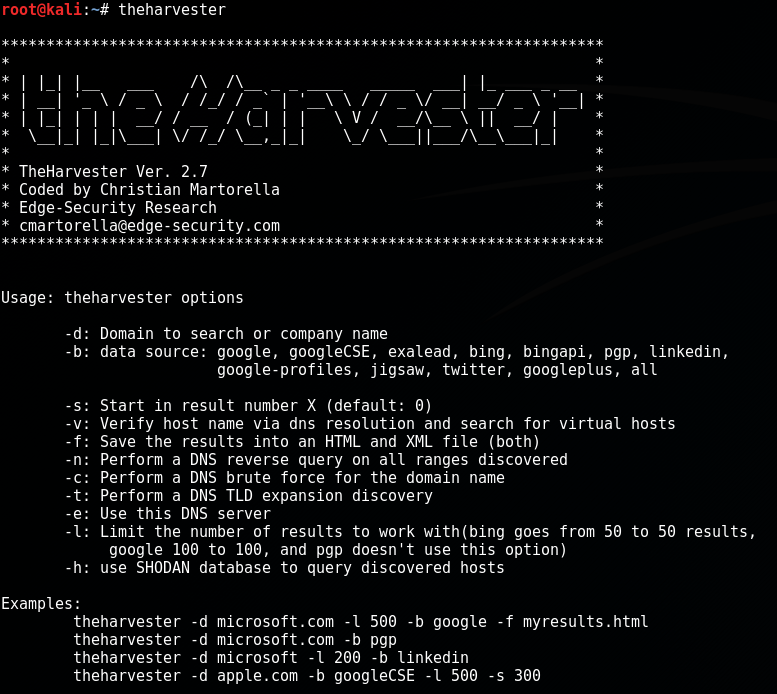

TheHarvester

ابزار TheHarvester که توسط Christian Martorella و به زبان پایتون نوشته شده است، جمع آوری آدرس های ایمیل، آدرس های IP، نام دامنه ها و سایر اطلاعات دیگر را با استفاده از موتورهای جست و جو، سرورهای کلید PGP و دیتابیس شودان، به صورت اتوماتیک انجام می دهد. این ابزار قادر است تا نتایج را از موتورهای جست و جو، بوسیله Screen Scraping یا فراخوانی API انجام دهد.

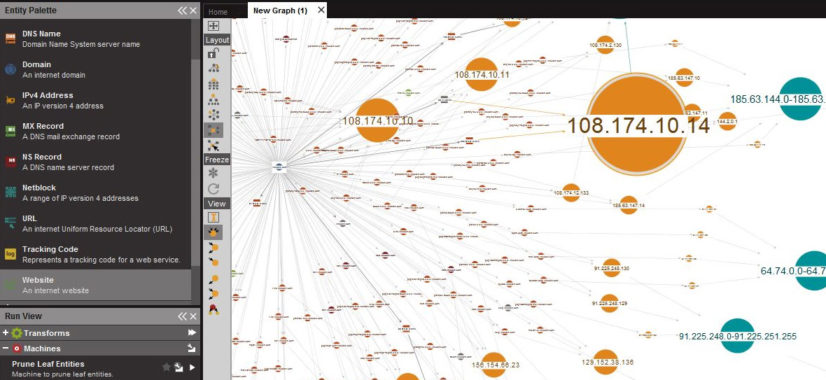

Maltego

ابزار Maltego یک ابزار جهت جمع آوری اطلاعات و انجام فرایندهای فارنزیکی است که توسط Paterva نوشته شده است. این ابزار اغلب مواردی که در این فصل به آن اشاره کردیم را به صورت اتوماتیک و از چندین منبع استخراج می نماید. Maltego بخش های مفیدی و متعددی را برای جمع آوری اطلاعات مطلوب فراهم می کند (که به آن Transform می گوید) مانند استفاده از نام دامنه برای بازیابی کلیدهای PGP منتشر شده، استفاده از نام شخص برای شناسایی آدرس ایمیل و یا استفاده از نام دامنه برای استخراج تمام شماره های تلفن مرتبط با آن دامنه، که تمامی این موارد در مرحله جمع آوری اطلاعات بسیار مفید می باشند.

اگرچه اطلاعاتی که از طریق ابزار Maltego قابل دسترس می باشد، از منابع قابل دسترس عمومی نیز استخراج می شوند ولی Maltego موجب می شود، اطلاعات به صورت ساده تر، منظم تر و به صورت خودکار در اختیار تست نفوذگر قرار داده شده و از جست و جوهای خسته کننده جلوگیری به عمل می آورد و تست نفوذگر تنها در انتها باید این اطلاعات را مورد تجزیه و تحلیل قرار دهد.

در حال حاضر دو نسخه از این ابزار در دسترس می باشد که یکی نسخه Community است که به صورت رایگان عرضه شده و دارای محدودیت هایی برای Transform ها می باشد و نسخه دیگر Professional است که کلیه امکانات را در اختیار تست نفوذگر قرار می دهد.

این ابزار از طریق لینک زیر در دسترس می باشد:

نسخه رایگان ابزار Maltego همانطور که به آن اشاره شد دارای محدودیت هایی است که برخی از آن ها عبارتند از:

- بیشترین تعداد نتایج، 12 عدد به ازای هر Transform

- نیاز به ثبت نام در وب سایت برای استفاده از ابزار

- منقضی شدن کلید های API پس از هر دو روز

- سرعت پایین تر (با توجه به اینکه سرور به صورت اشتراکی برای کاربران رایگان مورد استفاده قرار می گیرد)

- عدم رمزنگاری ارتباط بین کلاینت و سرور

- عدم بروزرسانی تا نسخه بعدی

- عدم پشتیبانی به کاربران

- عدم بروزرسانی Transform های بر روی سرور

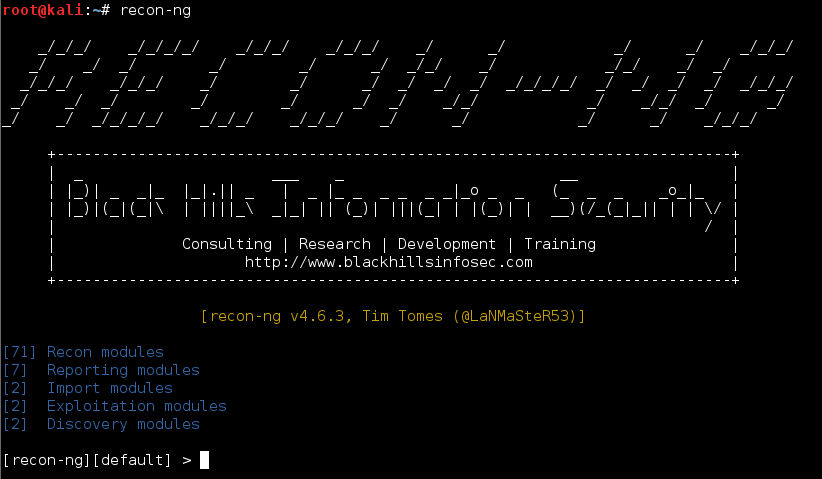

Recon-ng

یکی از ابزارهایی که جهت جمع آوری اطلاعات وب مورد استفاده قرار می گیرد، ابزار Recon-ng می باشد. این ابزار با زبان پایتون و توسط Tim Tomes نوشته شده است. رابط کاربری Recon-ng مشابه ابزار متاسپلویت بوده و همانند آن مبتنی بر ماژول کار می کند.

ماژول های موجود در ابزار Recon-ng به منظور استفاده هر چه بهتر به دسته بندی های مختلف تقسیم شده اند که Recon، Mapping، Discovery و Exploitation از این قبیل می باشند.

به منظور مشاهده اطلاعات در مورد ماژول مورد نظر شما می توانید پس از انتخاب ماژول از دستور show info استفاده نمایید.

توجه داشته باشید که بروزرسانی نسخه 4.x تغییرات قابل توجهی را در ساختار ابزار ایجاد نمود. این بروزرسانی ماژول هایی را به وجود آورد که هدف آن ها درک راحت تر اساس کار ماژول بود . به عنوان مثال ماژول recon/contacts-creds/pwnedist که از مسیر این ماژول مشخص می شود که اشاره به استفاده از Contact ها به عنوان ورودی و تلاش برای شناسایی Credential ها به عنوان خروجی می باشد.