در این بخش از مجموعه آشنایی با متدولوژی Burp Suite به بخش هجدهم از این متدولوژی به استفاده از ابزار Burp Suite به منظور Bypass Authentication در آسیب پذیری SQL Injection می پردازیم.

در این مثال، تکنیکی را برای دور زدن احراز هویت یک صفحه ورود آسیب پذیر با استفاده از تزریق SQL نشان خواهیم داد.

در این آموزش از برنامه آسیب پذیر Mutillidaeاستفاده شده که در مجموعه OWASP’s Broken Web Application Project وجود دارد.

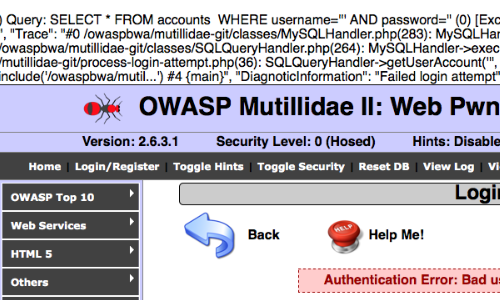

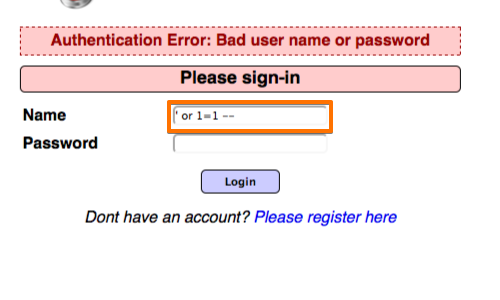

به منظور شناسایی آسیب پذیری SQL Injection از یک تک کوتیشن استفاده کرده و آن را در بخش Name وارد می کنیم و سپس برای ارسال درخواست بر روی دکمه Login کلیک می کنیم.

در این بخش، برنامه به ما یک پیام خطای مرتبط به SQL نمایش می دهد.

پیام خطا شامل، یک کوئری SQL مربوط به صفحه ورود می باشد.

ما می توانیم از این اطلاعات برای ایجاد یک حمله Injection برای دور زدن احراز هویت استفاده کنیم.

اغلب اولین حساب در یک پایگاه داده، یک کاربر مدیر (Administrator) است، ما میتوانیم از این رفتار برای ورود به عنوان اولین کاربر در پایگاه داده سوء استفاده کنیم.

به منظور عبور از مکانیزم احراز هویت و برای تغییر پرس و جوی SQL در ورودی “Name” ، می بایست مقدار دستوری مناسب را وارد کنیم.

در این مثال از عبارت ‘ or 1=1 – استفاده می نماییم.

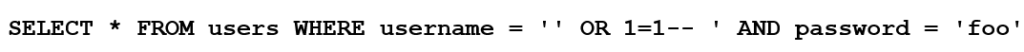

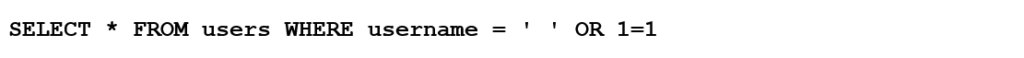

این موضوع باعث می شود که کوئری SQL به شکل زیر تغییر نماید:

از آنجایی که دنباله کامنت (–) باعث می شود که بقیه پرس و جو نادیده گرفته شود، این معادل با:

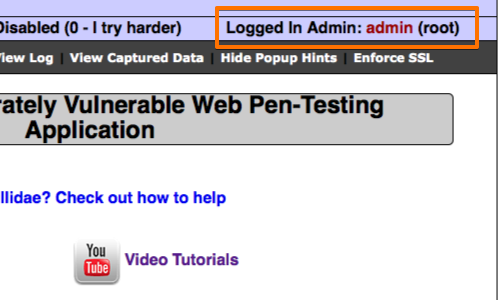

در این مثال، حمله تزریق SQL منجر به دور زدن ورود به سیستم شده است و ما اکنون به عنوان “admin” احراز هویت شده ایم.