در این بخش از مجموعه آشنایی با متدولوژی Burp Suite به بخش ششم از این متدولوژی که مربوط به بررسی استفاده از آسیب پذیری SQL Injection برای Bypass مکانیزم Authentication می باشد، می پردازیم.

در این مثال ما یکی از تکنیکهای عبور از احرازهویت را در صفحه لاگین بوسیله آسیبپذیری SQL Injection ارائه میدهیم.

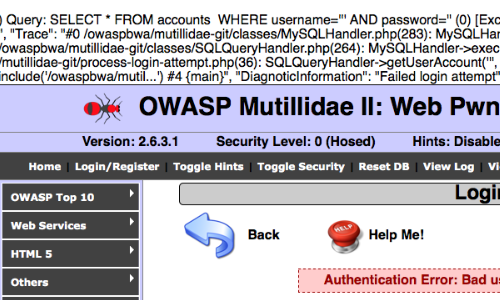

در این بخش آموزشی از تمرین موجود در سامانه آسیبپذیری Mutillidae از پروژه OWASP’s Broken Web Application استفاده شده است.

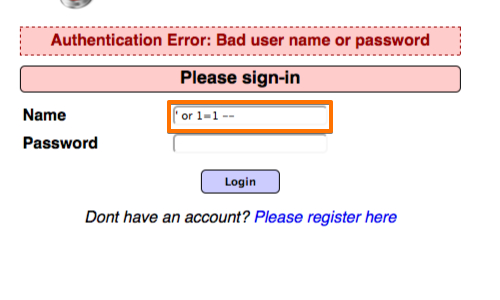

به منظور بررسی وجود آسیبپذیری SQL Injection ما یک تک کوتیشین را در فیلد Name وارد میکنیم و سپس بر روی دکمه Login کلیک میکنیم.

با توجه به ورود تک کوتیشین در فیلد مذکور، یه پیام خطای مربوط به SQL به ما نمایش داده میشود. پیام خطا حاوی کوئری SQL استفاده شده در تابع Login میباشد.

ما میتوانیم از این اطلاعات برای ایجاد یک حمله Injection برای عبور از احراز هویت استفاده نماییم.

معمولا اولین حساب کاربری در پایگاه داده، حساب کاربری administrator میباشد ما از این موضوع بهره برده و با اولین کاربر در پایگاه داده لاگین میکنیم. برای تغییر کوئری SQL، در ورودی “Name” مقداری نحوی مناسب را وارد کنید. در این مثال ما از عبارت ‘or 1= 1– استفاده میکنیم.

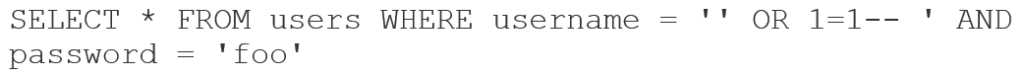

این دستور موجب می شود تا کوئری به صورت زیر اعمال شود:

با استفاده از مقدار — در انتهای رشته ورودی، ادامه کوئری کامنت شده و در نظر گرفته نمیشوند:

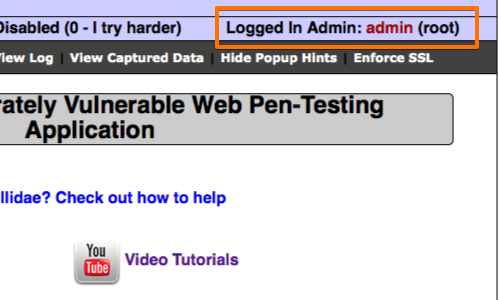

در این مثال حمله SQL Injection منجر به عبور از صفحه لاگین شده و ما با حساب کاربری admin احرازهویت شدیم.