در این Whriteup مربوط به آسیب پذیری XSS به نحوه شناسایی آسیب پذیری Stored XSS در وب سایت icloud.com می پردازیم.

این آسیب پذیری توسط Vishal Bharad از هند شناسایی شده است.

با توجه به دامنه گسترده ای که شرکت اپل دارد، تست نفوذگر تصمیم می گردد تا اقدام به کشف آسیب پذیری در زیر مجموعه های شرکت اپل نماید. وی از بین وب سایت های مختلفی که متعلق به شرکت اپل می باشد، وب سایت icloud.com را انتخاب می کند و تصمیم می گیرد که حداقل یک آسیب پذیری در آن کشف نماید.

تست نفوذگر، آسیب پذیری های مختلفی مانند CSRF، IDOR، Business Logic و موارد مختلف دیگر را بررسی می کند ولی مورد خاصی پیدا نمی کند. سپس شروع به بررسی آسیب پذیری XSS می نماید.

وی اقدامات لازم برای جمع آوری اطلاعات اولیه و به دست آوردن ورودی های مختلف جهت کشف آسیب پذیری XSS را شروع می کند. همانطور که می دانید، برای شناسایی آسیب پذیری XSS ما می توانیم بخش هایی از وب سایت که ورودی را دریافت نموده و آن را در پاسخ نمایش می دهند، مورد بررسی قرار دهیم.

برای این منظور، تست نفوذگر به وب سایت icloud.com وارد شده و Payload های مختلف XSS را در هر جایی که امکان پذیر است، وارد می کند. سپس اقدام به بررسی Response های مربوط به درخواست های ارسال شده می نماید.

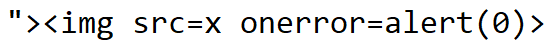

پس از بررسی های بسیار، تست نفوذگر بخشی را پیدا می کند که اسکریپت ارسال شده، اجرا گردیده و نتیجه آن بازگشت داده می شود. تصویر زیر نمایانگر این موضوع می باشد:

پس از گزارش آسیب پذیری به شرکت اپل و تایید آن، مبلغ 5000 دلار به عنوان پاداش به تست نفوذگر اهدا می شود.

مراحل شناسایی آسیب پذیری و اجرای اسکریپت به صورت زیر می باشد:

مراجعه به بخش Keynotes از طریق آدرس https://www.icloud.com/pages/ و https://www.icloud.com/keynotes

ایجاد یک صفحه یا Keynote با نام زیر که در واقع یک XSS Payload می باشد:

ارسال صفحه یا Keynote ایجاد شده به کاربری خاص یا اشتراک آن با همه کاربران

سپس به بخش Setting مراجعه نموده و گزینه Browse All Versions را کلیک نمایید.

پس از کلیک بر روی Browse All Versions پیلود XSS اجرا می شود.

منبع:

vbharad.medium.com/stored-xss-in-icloud-com-5000-998b8c4b2075