در این پست قصد داریم تا به نحوه شناسایی و اکسپلویت آسیب پذیری XSS یا Cross Site Scripting از نوع Reflected در یکی از زیر دامنه های General Motors بپردازیم.

اولین نکته ای که باید به آن توجه کنیم این است که شرکت جنرال موتورز دارای برنامه Bug Bounty در سایت Hackerone می باشد. این موضوع به تست نفوذگران اجازه می دهد تا آدرس های موجود در Scope این شرکت را بررسی نموده و در صورت وجود آسیب پذیری آن را گزارش نمایند. به یاد داشته باشید در صورتی که این شرکت برنامه باگ بانتی نداشته باشد، برای تست آسیب پذیری ممکن است دچار مشکل شویم و باید حتما آن ها را از فرآیند تست و شناسایی آسیب پذیری آگاه کنیم.

همچنین توجه داشته باشید که تعلق داشتن به برنامه های باگ بانتی به این معنی است که احتمال یافتن آسیب پذیری در آن ها بسیار کاهش می یابد. به همین دلیل بهتر است در زیردامنه های آن ها اقدام به جست و جو و شناسایی آسیب پذیری نمایید.

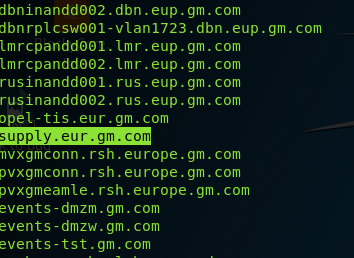

در این مورد تست نفوذگر از برنامه Sublist3r برای شناسایی زیردامنه های سایت جنرال موتورز استفاده نموده است. تصویر زیر نمایانگر برخی از زیردامنه های سایت جنرال موتورز می باشد:

شما می توانید ابزار Sublist3r را از لینک زیر دانلود نمایید:

https://github.com/aboul3la/Sublist3r

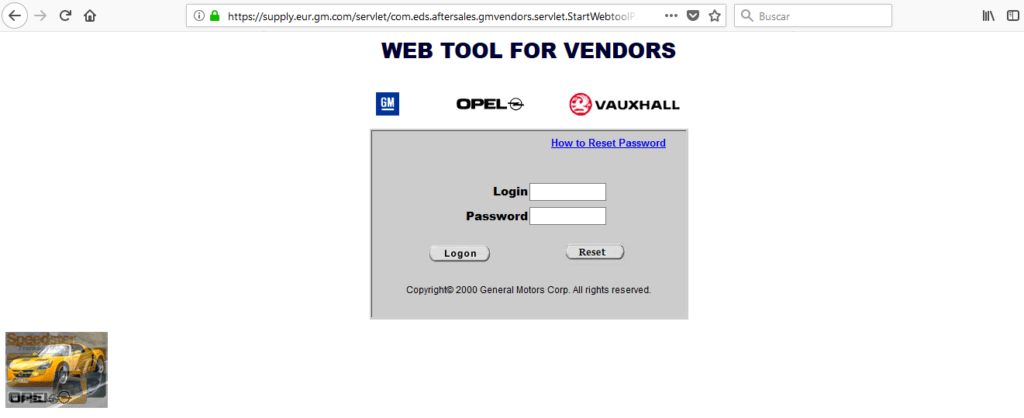

پس از هفته ها جست و جو، تست نفوذگر بر روی یکی از زیر دامنه ها به آدرس supply.eur.gm.com متمرکز می شود. این وب سایت به دلیل اینکه کمی قدیمی به نظر می رسید، توجه تست نفوذگر را به خود جلب می کند:

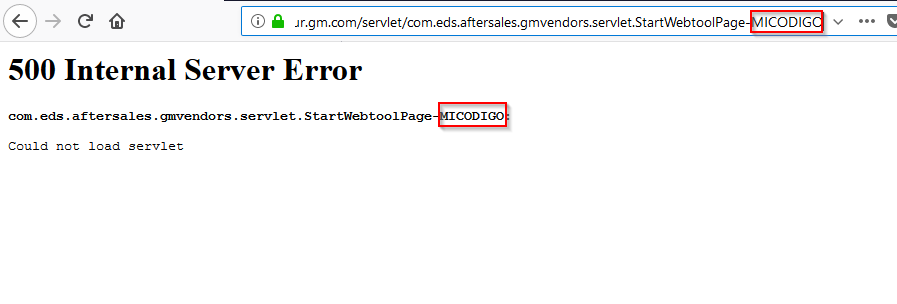

پس از انجام تست های متعدد مانند User Enumeration، Directory Listing، SQL Injection و آسیب پذیری های دیگر، تست نفوذگر متوجه می شود که هنگام بروز مشکل و نمایش پیام خطا، کنترل خطا به درستی صورت نمی پذیرد و تمام متن موجود در URL در پیام خطای ایجاد شده نمایش داده می شود:

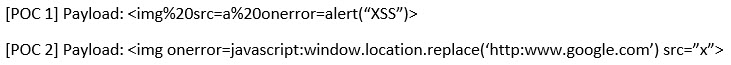

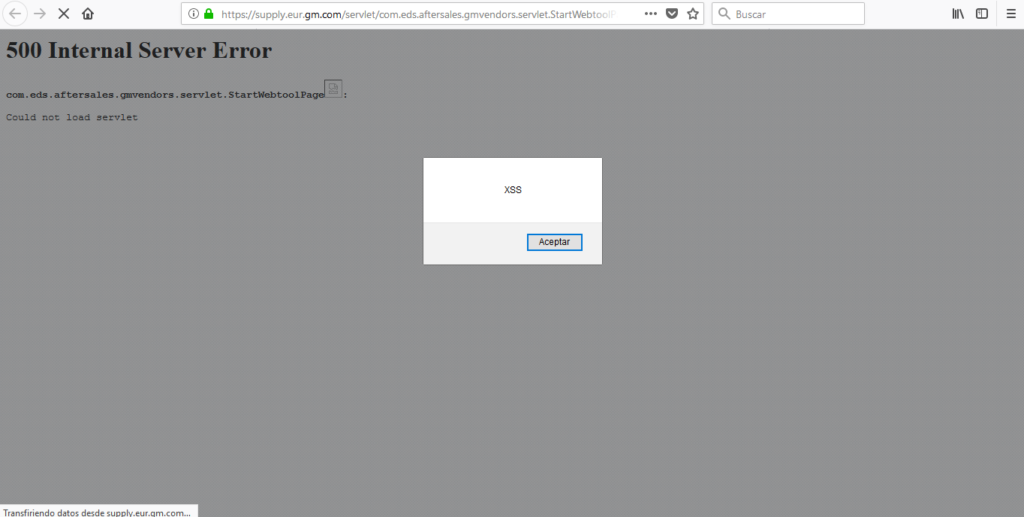

تست نفوذگر با توجه به وجود پیام خطا و عدم فیلتر نمودن صحیح ورودی ها در این صفحه، اقدام به تزریق کد اسکریپت می نماید. در انتها وی دو PoC یا Proof of Concept را برای سایت Hackerone ارسال می نماید که به صورت زیر می باشد:

این آسیب پذیری می تواند به نفوذگر اجازه دهد تا کاربر قانونی سایت را به یک سایت مخرب هدایت نموده و یک حمله فیشینگ را صورت دهد و یا اقدام به سرقت کوکی های کاربران سایت نماید.

متاسفانه پاداشی برای این آسیب پذیری از طرف شرکت جنرال موتورز در نظر گرفته نشد (برابر صفر) که این اتفاق اغلب در برنامه های باگ بانتی رخ می دهد.

منبع: