در بخش چهارم از این دوره آموزشی که به صورت فیلم آموزشی در اختیار شما دوستان گرامی قرار می گیرد، به معرفی دستورات msfconsole در متاسپلویت پرداخته شده است.

محیط کنسول در متاسپلویت

یکی از محیط های بسیار جذاب و کاربردی در متاسپلویت، محیط کنسول آن می باشد. برای ورود به این محیط شما باید از دستور msfconsole استفاده نمایید. پس از وارد نمودن این دستور و بارگذاری متاسپلویت، شما با عبارت msf مواجه می شوید که در این بخش می توانید دستورات محیط کنسول را وارد نمایید.

دستورات مرتبط به SMB

یکی از سرویس های مایکروسافت که آسیب پذیری های مختلفی مرتبط با آن در متاسپلویت وجود دارد، پروتکل SMB می باشد. اکسپلویت های مختلفی از SMB استفاده می کنند که نمونه هایی از آن عبارتند از:

Exploit/windows/smb/ms08_067_netapi

Exploit/windows/smb/ms017_010

Exploit/windows/smb/psexec

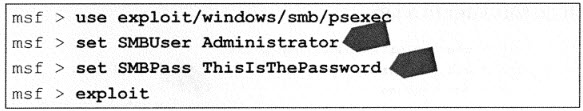

در این اکسپلویت ها بخصوص اکسپلویت psexec شما می توانید با استفاده از نام کاربری و کلمه عبور، سیستم مقصد، دسترسی Meterpreter از آن دریافت نمایید.

برای این منظور شما از پارامتر های smbuser و smbpass برای تنظیم نام کاربری و کلمه عبور سیستم مقصد استفاده خواهید نمود.

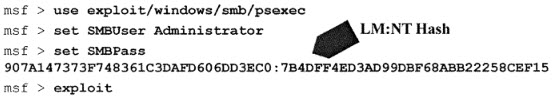

علاوه بر تنظیم نام کاربری و کلمه عبور در اکسپلویت هایی مانند psexec، شما می توانید از مقدار Hash کلمه عبور نیز به عنوان ورودی پارامتر smbpass استفاده نمایید.

ویندوز در احراز هویت های مبتنی بر LM، NTLMv1 و NTLMv2 تنها دسترسی به Hash را بررسی نموده و کلمه عبور بررسی نمی کند.

این موضوع به ما این امکان را می دهد تا با Hash کلمه عبور نیز لاگین نماییم.

توجه داشته باشید، تمامی ماژول هایی که SMBPass را پشتیبانی می کنند، اجازه تنظیم هش یا کلمه عبور را می دهند.

دستورات exploit و run

پس از انجام تنظیمات مربوط به هر اکسپلویت شما با استفاده از دستور exploit می توانید، اقدام به ارسال پیلود به سمت سیستم قربانی و دریافت دسترسی مورد نظر نمایید.

برای این منظور از دستور run نیز استفاده می شود که معادل دستور exploit می باشد ولی اغلب از این دستور درماژول های Auxiliary بکارگیری می شود.

نکته دیگری که در خصوص دستور exploit حائز اهمیت است، استفاده از سوییچ های این دستور می باشد. شما می توانید بوسیله سوییچ -z پس از exploit، دسترسی یا همان session به دست آمده را به صورت خودکار به پس زمینه ارسال نمایید.

همچنین می توانید از سوییچ -j پس از exploit استفاده نمایید. از این سوییچ در اکسپلویت های passive و Listener هایی مانند Multi/handler استفاده می شود و مانند & در لینوکس عمل می کند.

دستور Sessions

پس از ایجاد دسترسی از سیستم مقصد، جهت مشاهده اطلاعات Sessionهای بدست آمده می توانید از دستور sessions با سوییچ l- استفاده نموده و یا دستور show sessions را وارد نمایید.

البته شما می توانید هنگامی که در محیط Meterpreter قرار دارید، با استفاده از دستور background یا CTRL-Z، دسترسی ایجاد شده را به پس زمینه انتقال دهید و با دستور show sessions، این دسترسی ها را مشاهده نمایید.

دوره آموزشی SEC580 از موسسه SANS به آموزش ابزار قدرتمند متاسپلویت می پردازد. امیدوارم این فیلم آموزشی مورد توجه شما قرار گرفته باشد. منتظر بخش های بعدی از دوره آموزشی SEC580 باشید.