در این بخش از دوره آموزشی مقدمات لینوکس شما با ابزارهای ناشناس ماندن در لینوکس که شامل Tor، Proxy و VPN می باشد، آشنا خواهید شد.

Becoming Secure and Anonymous

امروزه تقریبا هر کاری که در اینترنت انجام می دهید، ردیابی می شود. هر کسی که ردیابی را انجام می دهد، خواه گوگل باشد که جست و جوی های آنلاین، بازدیدهای وب سایت و ایمیل ما را بررسی می کند یا آژانس امنیت ملی آمریکا (NSA)، هر دو در حال ثبت فعالیت های ما به گونه های مختلف بوده و سپس آن ها را برای منافع شخصی یا سازمانی خود مورد استفاده قرار می دهند.

به طور خاص یک نفوذگر، باید چگونگی محدود کردن این ردیابی ها و همچنین نحوه ناشناس ماندن در وب را بداند. در این بخش ما قصد داریم تا شما را با نحوه ناشناس ماندن در وب آشنا نماییم.

البته باید به این نکته توجه داشت که هیچ روش کاملاً مطمئنی وجود ندارد که فعالیت های شما را از چشمان کنجکاو در امان نگه دارد و با توجه به زمان و منابع کافی، هر چیزی را می توان ردیابی نمود. با این حال، این روش ها احتمالا کار ردیاب ها را بسیار دشوارتر می کند.

How the Internet Gives us Away

هنگامی که شما از وارد فضای اینترنت می شوید، آدرس IP شما شناسایی می گردد. داده های ارسالی از سیستم شما، معمولاً با آدرس IP شما برچسب گذاری می شود و این موضوع ردیابی فعالیت های شما را آسان می کند.

همچنین شرکت هایی مانند گوگل و سایر سرویس های ایمیل، متن ایمیل شما را می خوانند و به دنبال کلمات کلید برای کارآمدتر نمودن تبلیغات به شما هستند.

بیایید ابتدا به این نکته بپردازیم که آدرس های IP در اینترنت چگونه تشخیص داده می شوند.

هنگامی که شما یک بسته اطلاعاتی را از طریق اینترنت ارسال می کنید، این بسته شامل آدرس IP مبدا و مقصد می باشد. در این حالت، بسته می داند که به کجا می رود و همچنین پاسخ این بسته باید به کجا ارسال شود. این بسته مسیر خود را از طریق روترهایی که بین راه در اینترنت قرار دارند پیدا می کند. وظیفه این روترها، مسیریابی بسته های اینترنتی می باشد.

ممکن است بین فرستنده تا گیرنده 20 تا 30 روتر وجود داشته باشد که معمولاً هر بسته اینترنتی با گذشتن از حدود 15 روتر به مقصد خود خواهد رسید. در اصطلاح به هر روتر یک hop گفته می شود.

برای مشاهده اینکه چه تعداد روتری بین شما و مقصد مورد نظر وجود دارد، از دستور traceroute استفاده می شود که پس از آن نام وب سایت یا آدرس IP مورد نظر شما قرار می گیرد.

بدین صورت شما زمانی که وارد یک وب سایت می شوید، این وب سایت می تواند آدرس شما که همان IP مبدا می باشد را در سیستم خود به عنوان یک Log، ثبت نماید.

The Onion Router System

در دهه نود، US Office of Naval Research (ONR) تصمیم گرفت تا روشی را برای گشت و گذار ناشناس در اینترنت برای اهداف جاسوسی تهیه نماید. این برنامه برای ایجاد شبکه ای از روترهای مجزا از روترهای اینترنتی طراحی گردیده بود که می توانست ترافیک را رمزنگاری نموده و تنها آدرس IP مربوط به روتر پیشین خود را به صورت رمزنگاری نشده ذخیره می کرد.

این بدین معنی است که آدرس تمامی روترهای دیگر در طول مسیر رمزنگاری شده بودند. ایده اصلی این بود که هر کسی که ترافیک را مشاهده کند، نتواند مبدا یا مقصد داده ها را تشخیص دهد. این تحقیق در سال 2002 به عنوان پروژه The Onion Router یا همان Tor معروف شد و در حال حاضر در دسترس همگان قرار دارد. امروزه از این روش می توان به عنوان یکی از ابزارهای ناشناس ماندن در لینوکس و در بستر وب استفاده نمود.

How Tor Works

بسته های ارسالی در Tor از طریق روترهای معمولی که تعداد زیادی از آن ها مورد نظارت قرار می گیرند، ارسال نمی شوند. بلکه به لطف داوطلبانی که اجازه می دهند تا سیستم آن ها توسط Tor مورد استفاده قرار گیرد، از طریق شبکه ای با بیش از هفت هزار روتر در سراسر جهان ارسال می شوند.

علاوه بر استفاده از یک شبکه روتر کاملاً مجزا، Tor اطلاعات، آدرس مبدا و مقصد هر بسته را نیز رمزنگاری می کند. در هر hop، اطلاعات در صورت دریافت، رمزنگاری شده و سپس توسط hop بعدی رمزگشایی می شوند. بدین ترتیب، هر بسته تنها شامل اطلاعاتی در مورد hop قبلی خود در طول مسیر بوده و آدرس IP مبدا را نمی داند.

اگر کسی اقدام به انجام عملیات Intercept نماید، تنها قادر به مشاهده آدرس IP مربوط به hop قبلی بوده و به قولی صاحب یک وب سایت تنها می تواند آدرس IP آخرین روتری که اطلاعات از آن دریافت شده است را مشاهده نماید.

این امر، ناشناس ماندن نسبی را در سراسر اینترنت تضمین می کند. به تصویر زیر توجه نمایید:

به منظور فعال نمودن Tor، تنها کافی است تا مرورگر Tor را از آدرس زیر دانلود نموده و نصب نمایید:

پس از نصب، شما با تصویری مشابه تصویر زیر مواجه خواهید شد که مشابه یک مرروگر اینترنت قدیمی به نظر می رسد:

با استفاده از این مرورگر، شما می توانید، فعالیت های اینترنتی خود را از طریق روترهای مجزا انجام داده و بدون اینکه فعالیت های شما ردیابی شود، اقدام به مشاهده وب سایت های مورد نظر خود نمایید.

متاسفانه، گشت و گذار از طریق مرورگر Tor به علت عدم وجود روترهای فراوان، بسیار کندتر از گشت و گذار معمولی شما خواهد بود.

مرورگر Tor شما را قادر می سازد تا به Dark Web دسترسی داشته باشید. وب سایت هایی که Dark Web را تشکیل می دهند، خواهان ناشناس ماندن هستند، بنابراین تنها از طریق مرورگر Tor امکان دسترسی به آن ها فراهم می باشد و آدرس آن ها نیز به .onion ختم می شود.

Dark Web به دلیل فعالیت های غیرقانونی که در آن صورت می گیرد، بدنام است در حالی که تعدادی سرویس مشروع نیز در آن وجود دارد.

Security Concerns

سرویس های اطلاعات و جاسوسی ایالات متحده و سایر کشورها، شبکه Tor را تهدیدی برای امنیت ملی می دانند. آن ها معتقدند چنین شبکه ناشناسی، دولت ها و تروریست های خارجی را قادر می سازد تا بدون اینکه دیده شوند ارتباطات مورد نظر خود را برقرار کنند.

به همین دلیل، تعدادی از پروژه های تحقیقاتی مختلف بر روی شکستن ناشناس بودن Tor کار می کنند. لازم به ذکر است که ناشناس مانندن Tor توسط این مقامات شکسته شده است و احتمالاً دوباره نیز شکسته می شود.

نکته: NSA به عنوان نمونه، روترهای Tor خود را اجرا می کند و این بدین معنی است که شما هنگام استفاده از Tor، ممکن است در مسیر روترهای NSA حرکت نموده باشید.

آشنایی با سرویس های کاربردی لینوکس

اگر ترافیک شما از روترهای NSA خارج شود، این به مراتب بدتر خواهد بود. چراکه روترهای خروجی همیشه مقصد شما را می شناسند.

NSA همچنین روش به نام همبستگی ترافیکی یا Traffic Correlation دارد که شامل جست و جوی الگوهایی در ترافیک ورودی و خروجی می باشد که این موضوع می تواند ناشناس بودن در Tor را از بین ببرد.

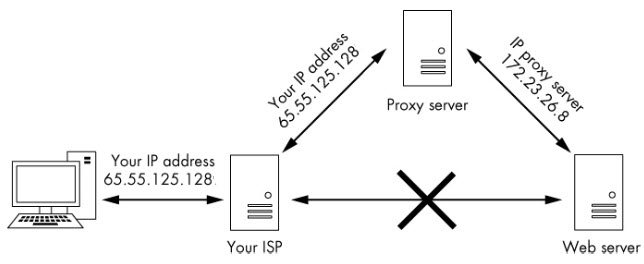

Proxy Servers

استراتژی دیگری که برای ناشناس ماندن در اینترنت از آن بهره برده می شود، استفاده از پراکسی ها می باشد. پراکسی ها در واقع سیستم های واسطی هستند که ترافیک را از سیستم مبدا دریافت نموده و آن را به سیستم مقصد ارسال می کنند.

در این روش، آدرس IP که به عنوان آدرس مبدا، در سیستم نهایی ثبت می شود، آدرس سرور پراکسی می باشد و آدرس مبدا اصلی در این حالت ناشناس می ماند.

البته در نظر داشته باشید که سرور پراکسی ترافیک های شما را ثبت می کند، اما یک بازرس برای به دست آوردنی لاگ های این سرور نیاز به حکم قضایی خواهد داشت. برای سخت تر نمودن ردیابی، می توانید از زنجیره ای پراکسی استفاده نمایید.

برای همین منظور، سیستم عامل کالی لینوکس دارای یک ابزار پراکسی به نام Proxychains می باشد. Proxychain یکی دیگر از ابزارهای ناشناس ماندن در لینوکس می باشد و نحوه استفاده از این ابزار به صورت زیر می باشد:

proxychains “the command you want proxied” “arguments”

دستور زیر نمونه ای از بکارگیری این ابزار است:

proxychains nmap -sT -Pn 20.0.0.1

Setting Proxies in the Config File

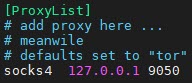

در این بخش ما به نحوه تنظیم پراکسی در proxychains می پردازیم. برای این منظور باید با یکی از ویرایشگرهای متنی لینوکس، فایل /etc/proxychains.conf را باز نموده و اقدام به ویرایش آن نماییم:

برای تنظیم آدرس پراکسی شما باید به بخش ProxyList در این فایل مراجعه نمایید:

در این بخش ما می توانید آدرس IP و شماره پورت مورد نظر خود را به همراه نوع پراکسی وارد نماییم.

توجه داشته باشید که به صورت پیش فرض در صورت عدم تنظیم پراکسی، proxychains از Tor استفاده می گردد. همانطور که در انتهای فایل تنظیمات proxychains قابل مشاهده می باشد، آدرس 127.0.0.1 به همراه شماره پورت 9050 قرار داده شده است که مربوط به تنظیمات پیش فرض Tor می باشد.

Security Concerns

به خاطر داشته باشید که آدرس پراکسی های خود را با دانش کافی انتخاب نمایید. اگر قصد ناشناس ماندن را دارید، از پراکسی های رایگان استفاده نکنید. در حقیقت پراکسی های رایگان به احتمال زیاد آدرس IP شما و تاریخچه فعالیت شما را می فروشند. همانطور که Bruce Schneier، رمزنگار مشهور و کارشناس امنیت، یک بار گفت: “اگر چیزی رایگان باشد، شما مشتری نیستید؛ شما محصول هستید.”

به عبارت دیگر هر محصولی که رایگان باشد، احتمالاً اطلاعات شما را جمع آوری نموده و به فروش می رساند. اگرچه آدرس IP شما که از پراکسی خارج می شود ناشناس باقی می ماند، ولی برای آژانس های امنیتی و نظارتی، راه های دیگری نیز وجود دارد.

به عنوان نمونه، مالک سرور پراکسی، هویت شما را می داند در صورت فشار کافی توسط جاسوس ها یا سازمان های قانونی با احراز صلاحیت، ممکن است هویت شما را برای حفظ شغل خود ارائه نماید.

به همین خاطر مهم است که از محدودیت های پراکسی به عنوان یکی از منابع ناشناس بودن، آگاهی داشته باشید.

Virtual Private Network

استفاده از یک شبکه خصوصی مجازی (VPN) می تواند روش موثری برای حفاظت از ترافیک شما و ناشناس ماندن نسبی شما باشد. استفاده از VPN می تواند امنیت و حریم خصوصی شما را ارتقا بخشد و ترافیک بین شما و سرور خود را رمزنگاری نماید ولی ضمانتی برای ناشناس ماندن شما نخواهد بود.

دستگاه اینترنتی که به آن متصل می شوید (مانند سرور یا روتر) باید آدرس IP شما را ثبت نماید تا بتواند داده ها را به درستی به شما ارسال نماید، بنابراین هر کسی قادر به دستیابی به این اطلاعات ثبت شده می باشد.

یکی از مزایای VPN راه اندازی و اتصال آسان آن می باشد. شما می توانید از VPN به عنوان یکی از ابزارهای ناشناس ماندن در لینوکس استفاده نمایید. بدین منظور شما می توانید بر روی یک سرور، قابلیت VPN را فعال نموده و به آن متصل شوید.

Encrypt Email

سرویس دهندگان رایگان ایمیل مانند یاهو، گوگل و outlook به یک دلیل رایگان هستند، آن ها وسیله ای برای شناسایی علاقمندی های شما و ارائه تبلیغات بر این اساس هستند.

همانطور که پیش از این نیز اشاره گردید، اگر سرویسی رایگان باشد شما در واقع یک محصول هستند و نه یک مشتری. علاوه بر این سرویس های ارائه دهند ایمیل، مانند گوگل و مشابه آن، به محتوای رمز نشده شما در ایمیل ها دسترسی خواهند داشت و استفاده از HTTPS خللی در این مورد ایجاد نخواهد کرد.

یکی از راه های پیشگیری از این موضوع، استفاده از رمزنگاری ایمیل می باشد. سرویس ProtonMail، ایمیل شما را به صورت End to End و Browser to Browser رمزنگاری می نماید.

این بدان معنی است که ایمیل شما روی سرورهای ProtonMail رمزنگاری شده و حتی مدیران این سرویس نیز نمی توانند ایمیل های شما را بخوانند.

سرویس ProtonMail توسط گروهی از محققان و دانشمندان در سوئیس ایجاد شده است. سوئیسی ها دارای سابقه طولانی در زمینه محافظت از اسرار هستند.

سرورهای PtotonMail در اتحادیه اروپا مستقر هستند و دارای قوانین سخت گیرانه تری نسبت به ایالات متحده در خصوص به اشتراک قرار دادن اطلاعات شخصی می باشند.

توجه داشته باشید که هنگام تبادل ایمیل با کاربرانی غیر از کاربران ProtonMail، امکان دارد برخی یا همه ایمیل ها رمزنگاری نشوند.

با این تعاریف شما می توانید از ProtonMail به عنوان یکی دیگر از ابزارهای ناشناس ماندن در لینوکس استفاده نمایید.

برای کسب اطلاعات بیشتر به وب سایت ProtonMail مراجعه نمایید.